[디지털포렌식전문가2급] 18회 실기시험 복구 기출문제 풀이

[ 분석 도구 ]

| 도구명 | 버전 | 용도 |

| FTK Imager | 4.5.0.3 | 이미징 및 데이터 브라우징 |

| HxD | 2.5.0.0 | 이미지 분석 및 복구 |

| NTFS Log Tracker | 1.71 | 타임라인 분석 |

| KFolt | 1.6.33 | 이미지 분석 |

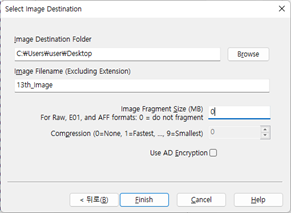

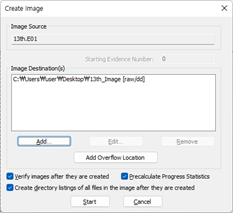

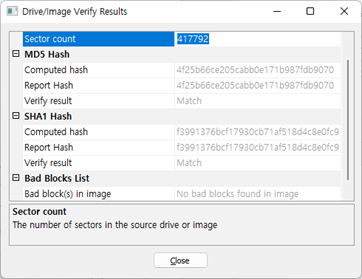

1. USB에 대한 사본 이미지를 생성하시오.

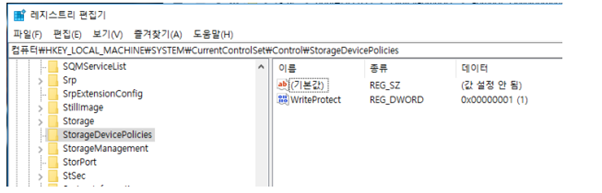

이미징 하기전 논리적으로 쓰기 금지를 하기 위해 다음과 같이 진행한다.

HKLM\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies 에서 WriteProtect의 값을 1로 변경하고 재부팅 또는 USB를 다시 연결하면 논리적 쓰기 방지 설정이 가능하다. 논리적 쓰기 금지 설정을 마친후 다음과 같은 작업을 진행한다.

2. 손상된 파티션을 복구하고,해당 파티션의 1) 파일시스템 종류 2) 총 용량 3) 총 섹터수 4) 볼륨시리얼을 작성하시오.

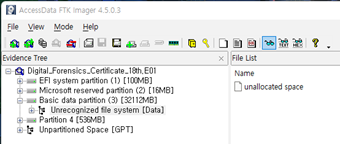

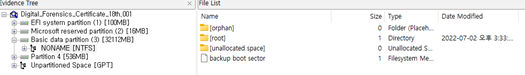

FTK Imager을 통해서 파티션 3번을 확인 했을떄, unaloocated space로 확인되며 손상된것으로 확인 할 수 있었다. 해당 원인 분석을 위해 HEX 분석을 진행하였으며, VBR이 손상된 것을 확인 할 수 있다.

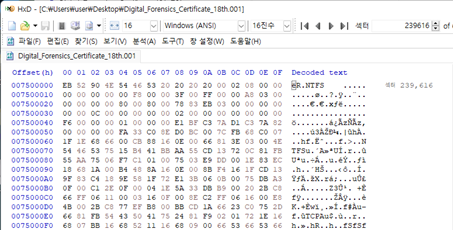

0으로 매핑되어 있는 것을 확인 할 수 있으며, 해당 파티션의 섹터와 파티션 4번의 시작 섹터를 확인해, 백업 VBR을 발견한다.

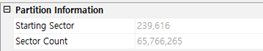

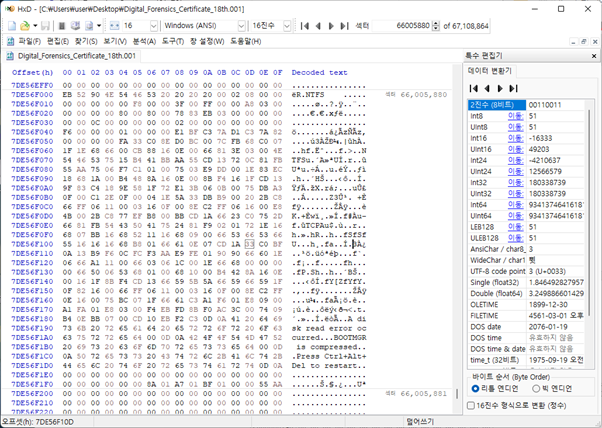

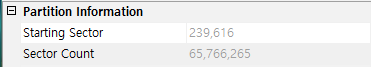

현재 [그림 6] 을 통해서 파티션 3번의 시작 섹터는 239,616 으로 확인 할 수 있었으며, 파티션 4번 66,007,040 을 통해 파티션 3의 총 섹터는 239,616 ~ 66,007,039 으로 확인 할 수 있다.

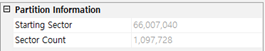

FTK Imager을 통해서 E01 파일을 Raw 형태로 변경 후, HxD 프로그램을 통해서 해당 시작섹터와 끝 섹터를 확인한다. 파티션 4번의 시작 섹터인 66,007,040 섹터를 가서 확인한다.

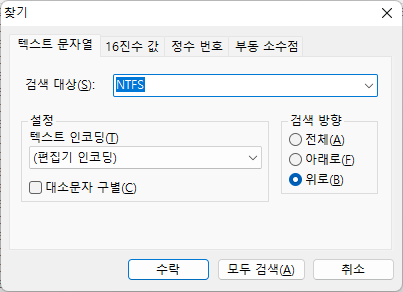

66077040 섹터에서 파티션 4번의 VBR을 확인 할 수 있었고, 다음 문자열 검색을 통해서 백업 VBR을 확인한다.

이 경우 파티션 4번의 시작 섹터에서 검색함으로 검색 방향을 “위로”로 지정해 주고 탐색을 진행해야한다.

66,005,880 섹터에서 VBR을 발견 할 수 있었으며, 해당 VBR을 시작섹터인 239,616 섹터에 붙여 넣는다.

복구를 완료하고 FTK Imager을 통해서 확인한다.

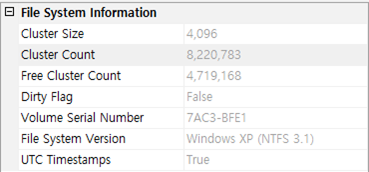

정상적으로 복구된 것을 [그림 11]을 통해서 확인 할 수 있다. 문제에서 제시하던 1) 파일시스템 종류 2) 총 용량 3) 총 섹터수 4) 볼륨시리얼 을 확인한다.

| 파일시스템 | NTFS |

| 총 용량 | 4096 * 8220783 = 33,672,327,168Bytes |

| 총 섹터수 | 65,766,265 |

| 볼륨시리얼 | 7AC3-BFE1 |

3. 나범인은 메일을 통해 범죄에 필요한 파일을 다운로드 받았다고 한다. 다운로드 받은 원본 파일의 이름을 작성하시오.

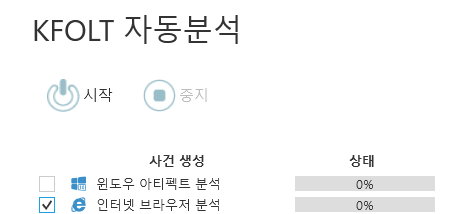

해당 분석은 KFOLT를 통해서 진행한다.

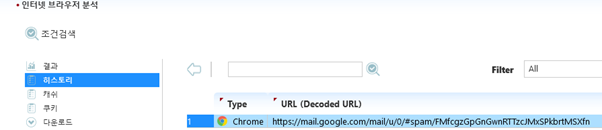

문제에서는 메일을 통해서 범죄에 필요한 파일을 다운로드 받았다고 한다. KFOLT 자동분석 기능중 “인터넷 브라우저 분석” 기능을 사용해 분석을 진행한다.

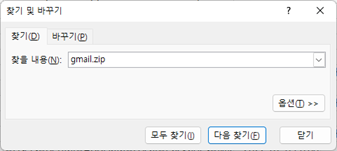

인터넷 브라우저 분석중 다운로드 기록을 확인하면 총 1개의 파일 다운로드 흔적을 발견할 수 있으며, 경로는 C:\Users\pental\Downloads\Gmail.zip 으로 확인 할 수 있다.

따라서 원본파일의 이름은 Gmail.zip 이다.

4. 다운로드 받은 파일이 삭제되었는데, 해당 삭제된 파일의 이름과, 경로를 서술하시오.

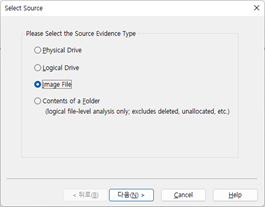

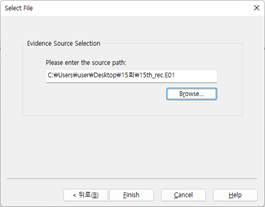

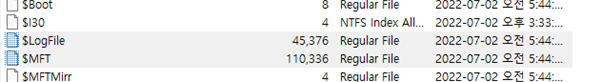

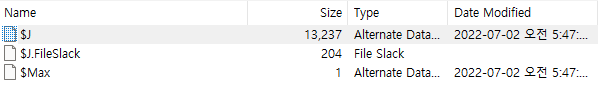

FTK Imager과 KFOLT를 통해 삭제된 파일의 흔적을 찾으려고 했지만, 찾을 수 없었고, NTFS LOG TRACKER을 통해서 분석한다. 그러기 위해서 FTK Imager에서 $MFT와 $LogFile, $UsnJrnl을 추출한다.

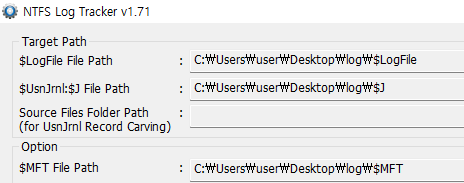

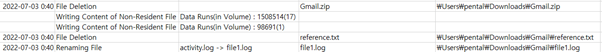

파일을 불러들인후 Parse 버튼을 통해서 추출한다. 그후 문제3에서 발견한 Gmail.zip을 검색한다.

gmail.zip 의 검색결과를 확인하면 2022-07-03 00:40에 Gmail.zip에 삭제가 된 것을 확인 할 수 있다.

따라서 삭제된 파일은 Gmail.zip 이며 경로는 C:\Users\pental\Download\Gmail.zip 이다.

5. 나범인은 공범으로부터 보이스피싱을 위한 이름, 계좌번호 등을 전달받았다고 한다.

하지만, 나범인은 경찰조사에 발견되지 않도록, 파일 이름은 여러 번 수정하고, 저장하였다고 한다. 다음을 서술하시오.

5-1 ) 보이스피싱을 위한 파일을 다운받은후 삭제했다. 삭제된 파일을 서술하시오.

[그림 21]을 확인하면 파일 삭제 전 파일 압축해제가 된 것을 확인 할 수 있다.

압축해제는 2022-07-03 00:34 에 압축해제가 된 것을 로그를 통해서 확인 할 수 있었고, File Deletion File과 Renaming File을 통해서 압축파일에서는 reference.txt 파일과 activity.log 파일이 존재하는 것을 확인 할 수 있다.

따라서 삭제된 파일은 reference.txt 파일인것을 확인 할 수 있었으며, 경로는 다음과같다.

C:\Users\pental\Downloads\Gmail\reference.txt

5-2) 보이스피싱을 위한 이름, 계좌번호 등이 담긴 파일을 찾아, 파일 내용과 함께 서술하시오.

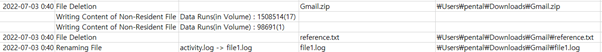

[그림 22] 에서 확인 할 수 있듯이, 삭제되지 않은 파일인 activity.log 파일이 file1.log 로 파일이파일 변경된 것을 확인 할 수 있다. 하지만 Gmail 폴더 내에는 파일이 존재하지 않았으며, 해당 파일이 이동된 것을 확인 할 수 있다. 따라서 file1.log 를 검색한다.

7796 행을 확인하면 다음과 같이 파일이 이동한 것을 확인 할 수 있다.

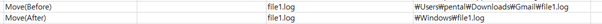

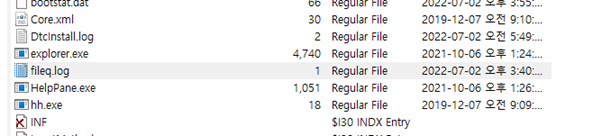

file1.log 파일은 C:\Windows\file1.log 경로로 이동된 것을 확인 할 수 있으며, FTK Imager 에서는 발견 할 수 없는것으로 보아, 이름이 수정된것으로 추정할 수 있다. 따라서 추가적인 검색을 진행한다.

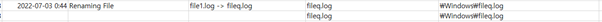

7810 행의 2022-07-03 00:44에 파일명이 수정된 것을 확인 할 수 있다.

따라서 FTK Imager을 통해서 fileq.log 파일을 확인한다.

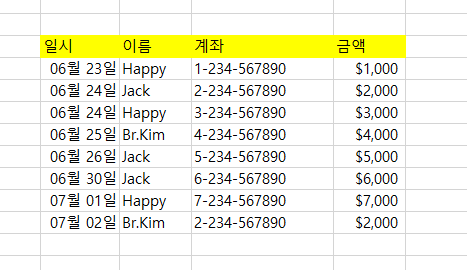

해당 파일의 내용은 다음과 같다.

| 홍길동 010-1111-2222 김도현 010-2222-3333 아무개 010-3333-4444 |

5-3) 1-2 사이에 변경된 파일이름을 서술하시오.

문제 5-2와 연계된다. [그림 22 ~ 그림 24]를 확인하면, 다음과 같이 확인 할 수 있다.

| 시간 | 변경 전 | 변경 후 |

| 2022-07-03 0:40 | activity.log | file1.log |

| 2022-07-03 0:44 | file1.log | fileq.log |

6. 나범인은 공범과 함께, 보이스피싱을 하면서 지금껏 보이스피싱한 파일을 모두 장부로 작성해 PC에 보관하고 있다고 한다. 해당 파일을 찾아 서술하시오.

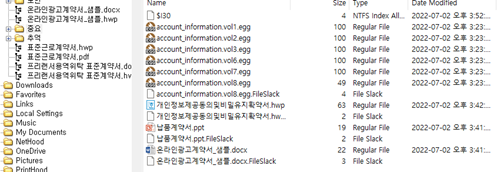

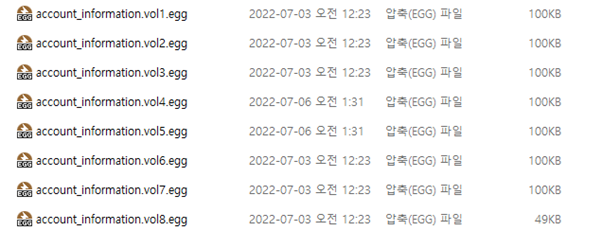

중요 폴더에서는 egg 파일 여러 개를 발견 할 수 있으며, 해당 파일은 분할 압축된 파일이다. 해당 파일에서는 4번과 5번이 사라진 것을 확인 할 수 있으며, 해당 파일을 추출후 분석한다.

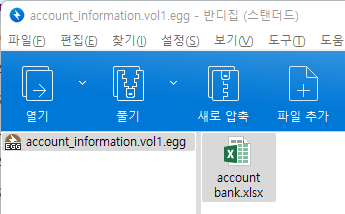

분할 압축에서는 일부 egg 파일이 사라져도 1번파일에는 해당 압축에 어떠한 파일이 있는지 확인 할 수 있다. 해당 압축파일에는 account bank.xlsx 파일을 확인 할 수 있다.

나머지 분할 파일은 Picture 폴더에서 발견 할 수 있다.

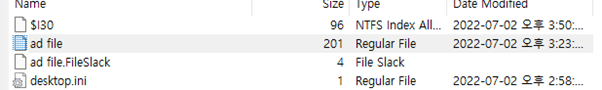

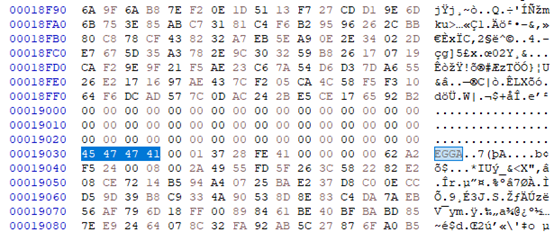

해당 파일은 각각 100kb 로 분할된 것을 이루어, 은닉된 파일은 100~200kb 로 가정하고 확인하면 발견 할 수 있다. 해당 파일의 시그니처가 다른 egg 파일과 동일하게, EGGA 임을 확인 할 수 있다. 해당 ad file 에는 2개의 파일로 은닉된 것을 확인 할 수 있다.

해당 부분들을 각 100kb 씩 나누어 4번과 5번파일로 제작해준다.

복구된 egg 파일을 통해서 열게되면 account bank.xlsx 파일이 정상적으로 열리는 것으로 확인 할 수 있다.