[ios Forensics] 아이폰 가려진 사진 포렌식 (iPhone Hide Photo Forensics)

오늘은 아이폰 기본 기능 중 "가리기" 기능을 통해서 가려진 사진도 포렌식이 되는지 확인해 보도록 하겠습니다.

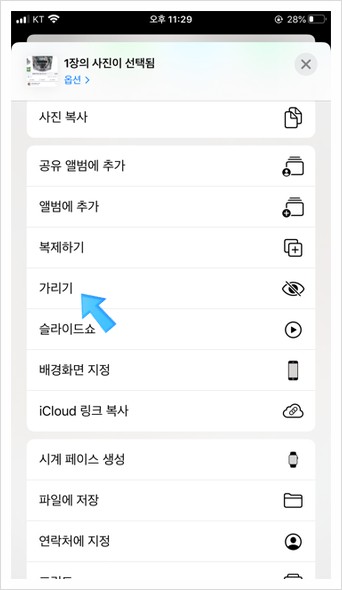

가리기 기능은 갤러리에서 사진을 선택후 옵션 버튼을 통해서 가리기를 사용할 수 있습니다.

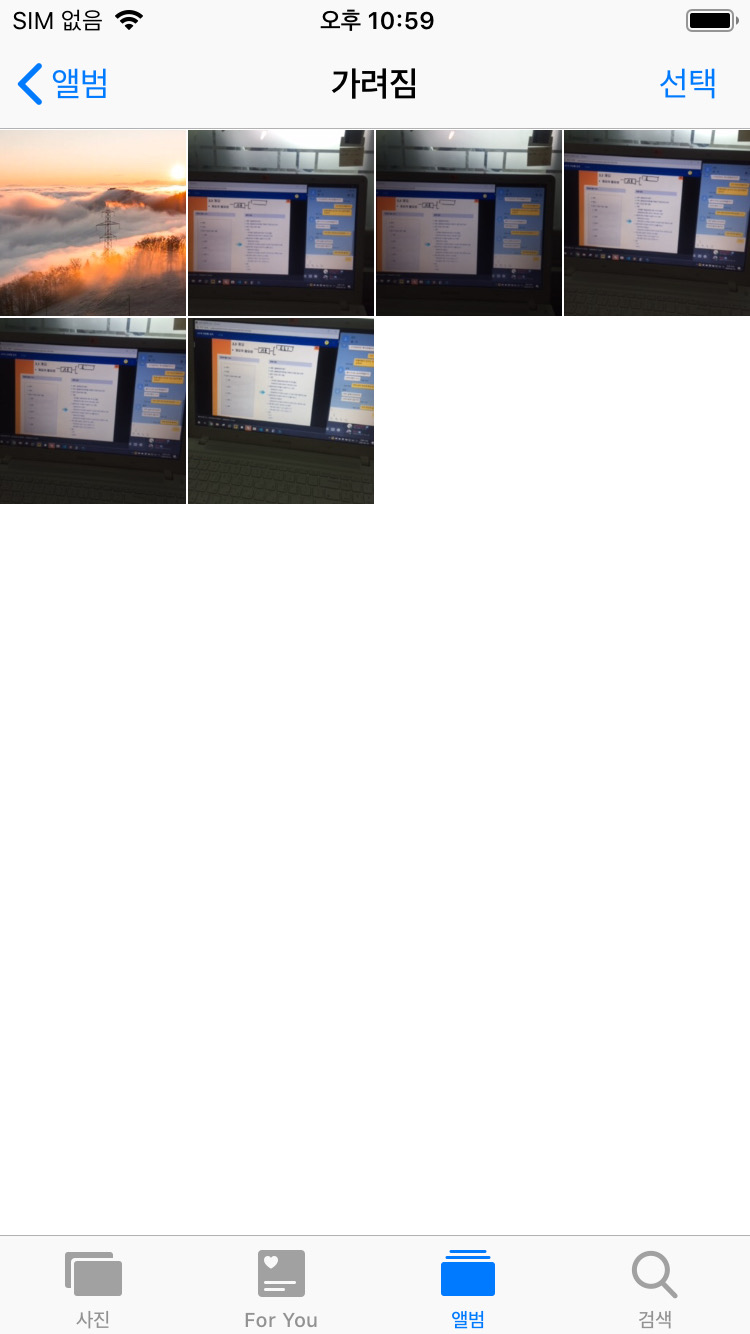

먼저 저는 6개의 사진을 가려보았습니다. 이제 분석을 진행해 보도록 하겠습니다.

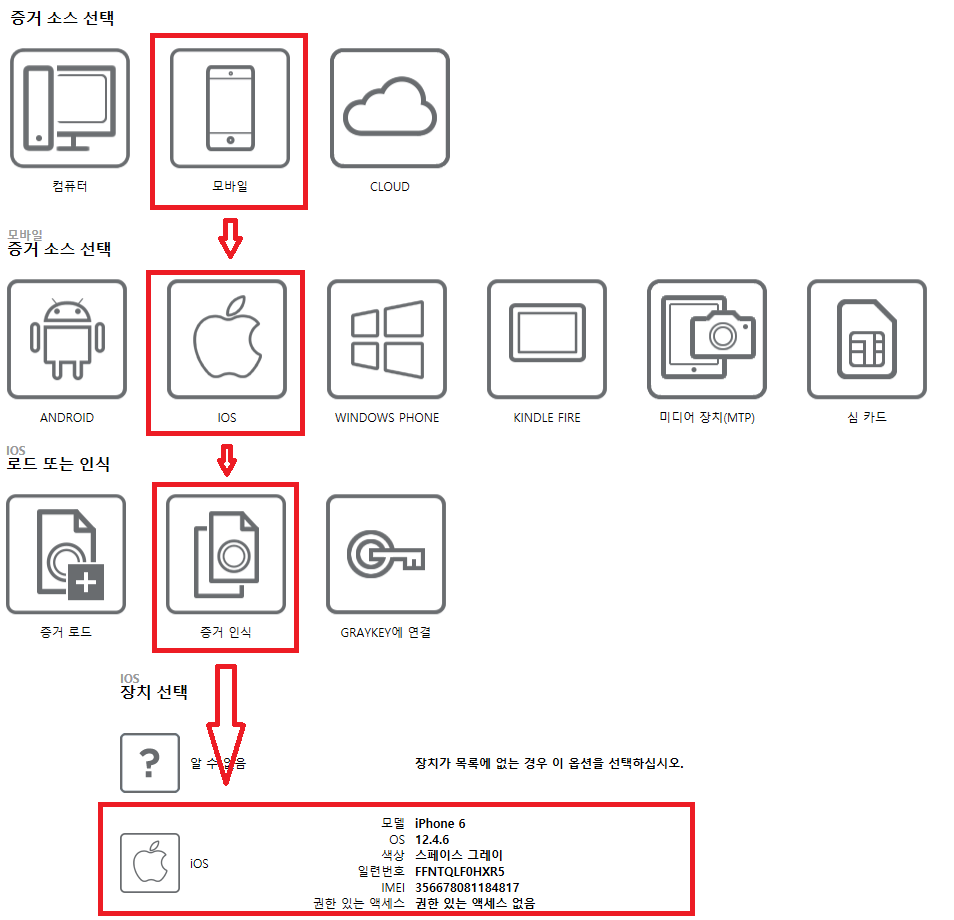

먼저 Axiom을 실행시켜주고, 새로운 케이스 생성을 클릭해줍니다.

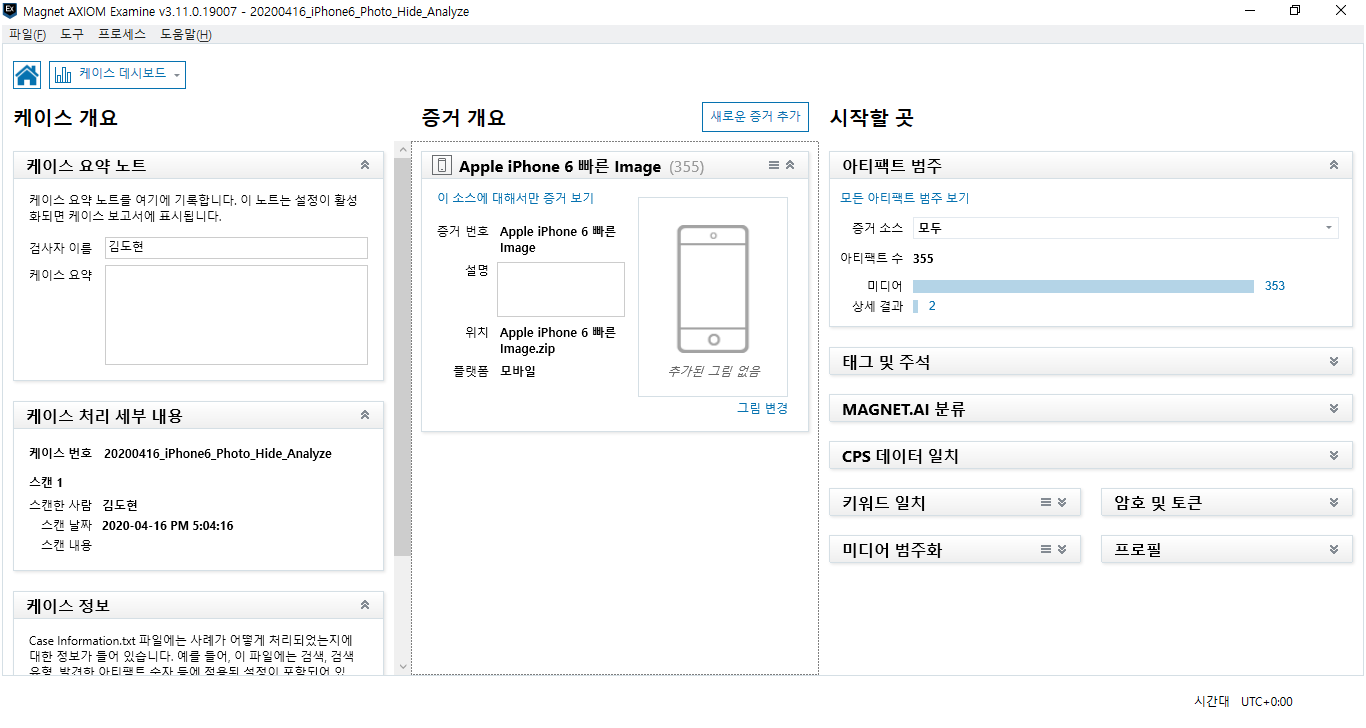

케이스 번호와, 케이스 유형, 파일 경로, 스캔한 사람에 대해서 작성해 주고, 증거 소스로 이동해 줍니다.

저는 미리 이미징을 떠두지 않고, 이미징과 동시에 분석을 진행해 보려고 합니다. 아이폰을 연결하고, 위 사진과 같이 증거를 탑재합니다.

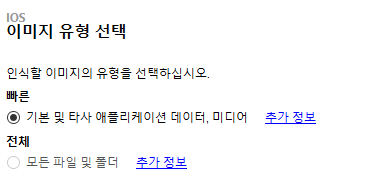

아이폰이 탈옥이 되어 있다면, 전체 이미징 기능이 활성화 되있을 것입니다. 하지만 탈옥이 되어 있지 않다면, 빠른 이미징 기능만 활성화 되어 있을 것 입니다.

저는 탈옥을 하지 않은 아이폰이기 때문에 기본 이미지를 선택했습니다.

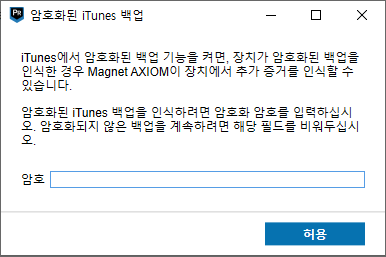

해당 없기 때문에 공란으로 비워둔채 허용을 클릭합니다.

아티팩트 세부정보 - 모바일 아티팩트 를 들어가 아티팩트 미디어에서 사진 항목만 선택해줍니다. 그후 증거 분석을 시작해 줍니다.

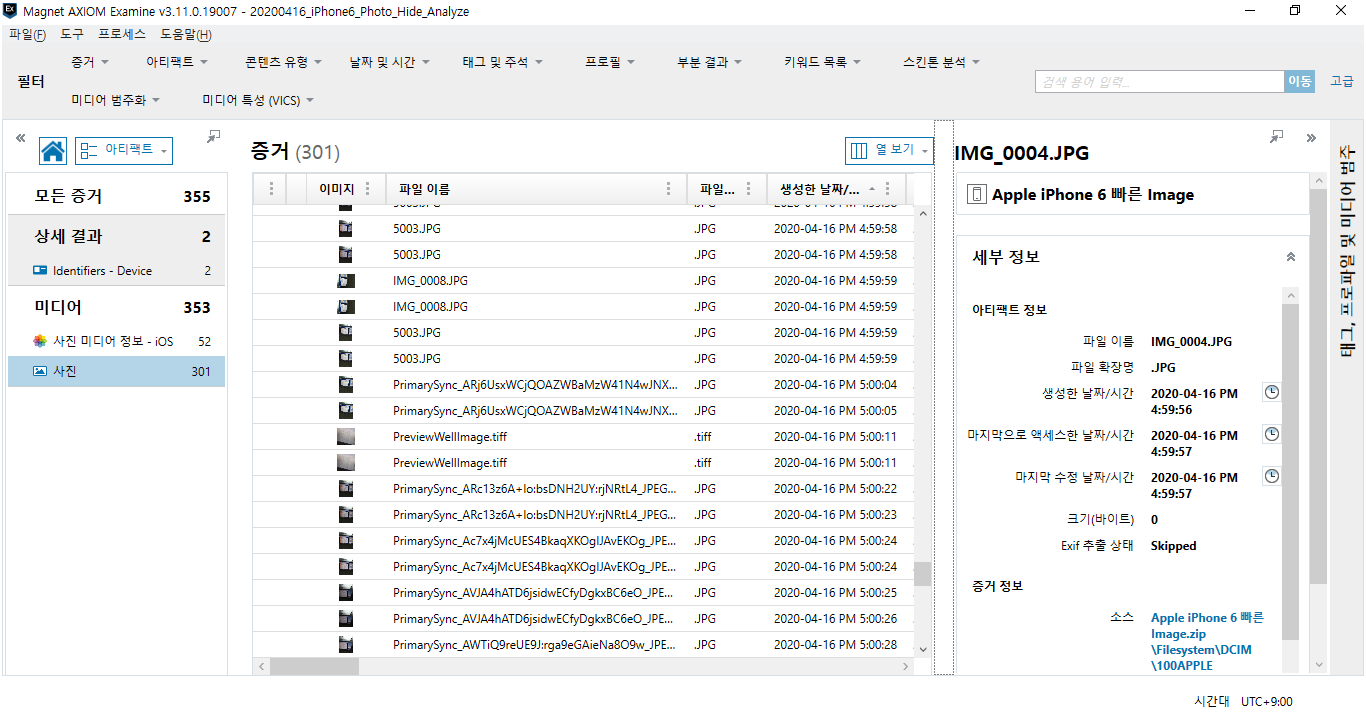

저는 5시에 미리 분석을 해두었습니다. 제 분석용 아이폰에서는 사진이 353개가 발견이 되었습니다.

먼저 타임라인을 먼저 확인 해보았습니다. 2020년 1월 초부터 휴대폰에 사용량이 발생한것을 확인 할 수 있습니다. 사진 분석을 진행해 보도록 하겠습니다.

먼저 생성한 날짜를 내림차순으로 정렬을 하였습니다. 일반 사진과 파일이름이 다른것이 보이게 되었습니다.

한번 확인해 보도록 하겠습니다.

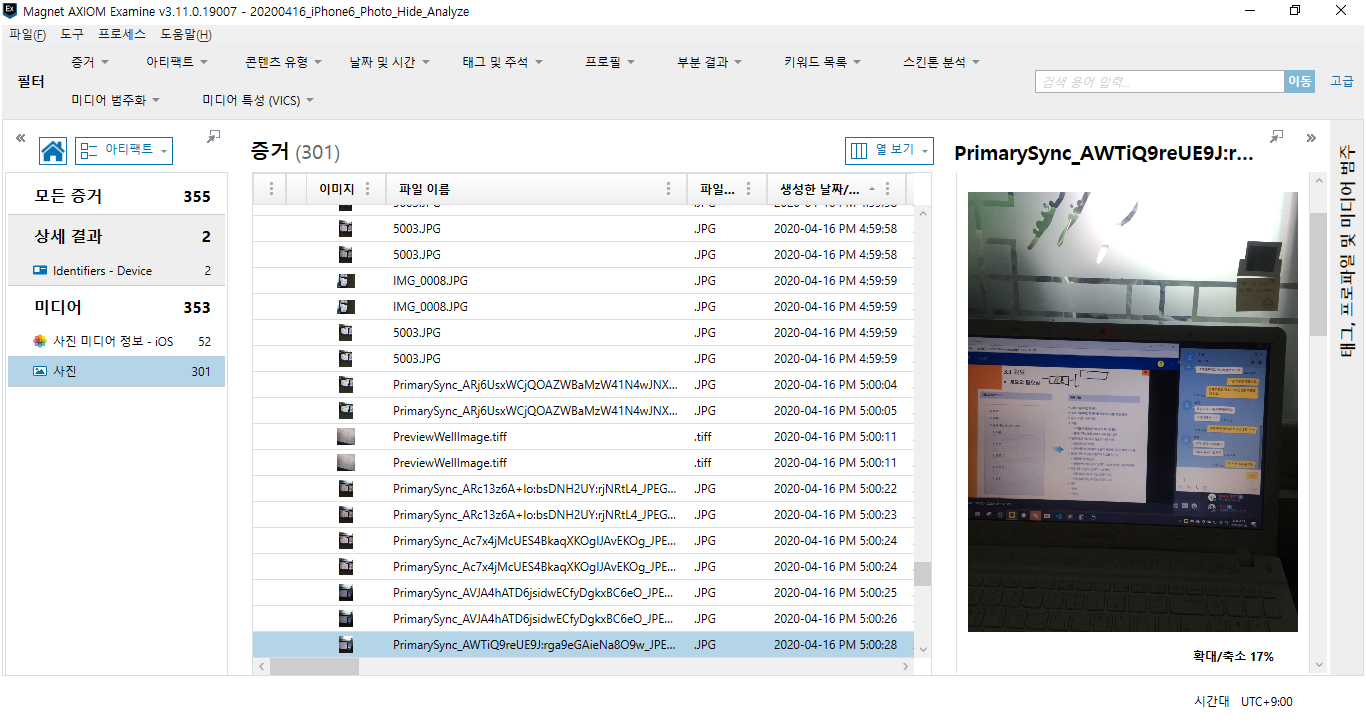

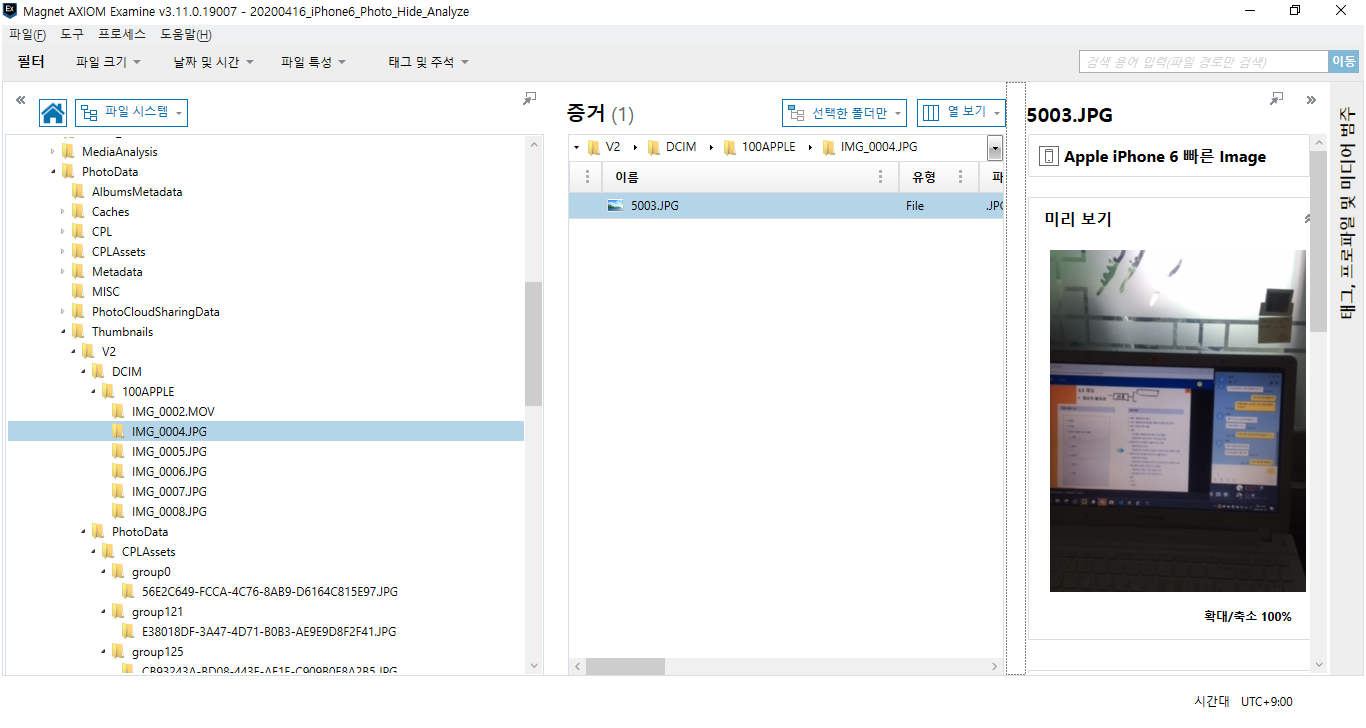

가려뒀던 사진을 확인해 볼수 있었습니다. 파일 경로는 어떻게 되는지 파악해 보도록 하겠습니다.

위 사진과 같이 모델명, Lens 모델, MD5해시, SHA1해시, GPS좌표 등등의 상세 정보를 파악할 수 있었습니다.

경로는 아래와 같습니다.

Apple iPhone 6 빠른 Image.zip\Filesystem\PhotoData\CPL\derivatives\PrimarySync-AWTiQ9reUE9J:rga9eGAieNa8O9w-AWTiQ9reUE9J:rga9eGAieNa8O9w\PrimarySync_AWTiQ9reUE9J:rga9eGAieNa8O9w_JPEGMedium.JPG그럼 가리기를 하지 않은 상태의 경로는 어떤지 파악해 보도록 하겠습니다.

모든 증거\Apple iPhone 6 빠른 Image.zip\Filesystem\PhotoData\Thumbnails\V2\DCIM\100APPLE\IMG_0002.MOV하지만 하위 경로들을 찾아보면, 가리기한 사진의 경우도 같은 폴더에 존재함을 확인할 수 있었습니다.

먼저 결론을 말씀 드리겠습니다. 가리기를 하던 하지 않던, 결국은 아래 경로에 저장이 된다는 것을 확인 할 수 있었습니다.

모든 증거\Apple iPhone 6 빠른 Image.zip\Filesystem\PhotoData\Thumbnails\V2\DCIM\100APPLE\위 디렉터리의 경우 직접 찍은 사진에 한에서만 저장이 됩니다. 그럼 인터넷에서 다운 받은 사진은 어디에 저장이 될까요?

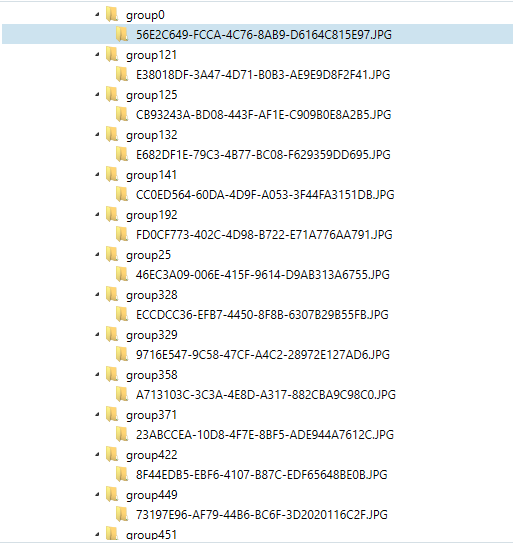

위에 보이는 사진들은 인터넷에서 다운 받은 사진들 입니다.

위의 경로라고 나오지만, 하지만 조금더 효율적으로 분석하기 위해서 다른 경로를 확인해 보도록 하겠습니다.

다른 경로를 찾아보니 아래와 같은 경로가 확인이 되었습니다.

모든 증거\Apple iPhone 6 빠른 Image.zip\Filesystem\PhotoData\Thumbnails\V2\PhotoData\CPLAssets\group0\56E2C649-FCCA-4C76-8AB9-D6164C815E97.JPG아까 봤던 경로와 비슷하지만, 인터넷에서 다운로드 받은 사진은 CPLAssets 폴더에 저장이 됩니다. 각각 그룹을 이뤄서 말이죠.

결론은 아래의 경로에서 인터넷에서 다운 받은 사진을 확인할 수 있습니다.

모든 증거\Apple iPhone 6 빠른 Image.zip\Filesystem\PhotoData\Thumbnails\V2\PhotoData이상으로 아이폰 가리기 기능을 통한 사진 포렌식에 대해서 다뤄보았습니다.

질문이나 오탈자는 댓글을 통해서 남겨주세요 :) 감사합니다.

'Forensics > Iphone Forensics' 카테고리의 다른 글

| [ios Forensics] 아이폰 카카오톡 포렌식 - #2 DB 복호화 (13) | 2020.10.05 |

|---|---|

| [iOS Forensics] iPhone 메모장 포렌식 (메모 내용 추출) (0) | 2020.04.21 |

| [ios Forensics] 아이폰 카카오톡 포렌식 - #1 DB 추출 (0) | 2020.04.03 |

| [iphone] 아이폰 탈옥 가장 쉬운 방법! - Checkra1n 사용 (총정리 / 맥os 필요 X) (3) | 2020.04.03 |

| [ios Forensics] 아이폰 Safari 포렌식 - 방문기록, 히스토리 (4) | 2020.02.23 |

댓글

이 글 공유하기

다른 글

-

[ios Forensics] 아이폰 카카오톡 포렌식 - #2 DB 복호화

[ios Forensics] 아이폰 카카오톡 포렌식 - #2 DB 복호화

2020.10.05 -

[iOS Forensics] iPhone 메모장 포렌식 (메모 내용 추출)

[iOS Forensics] iPhone 메모장 포렌식 (메모 내용 추출)

2020.04.21 -

[ios Forensics] 아이폰 카카오톡 포렌식 - #1 DB 추출

[ios Forensics] 아이폰 카카오톡 포렌식 - #1 DB 추출

2020.04.03 -

[iphone] 아이폰 탈옥 가장 쉬운 방법! - Checkra1n 사용 (총정리 / 맥os 필요 X)

[iphone] 아이폰 탈옥 가장 쉬운 방법! - Checkra1n 사용 (총정리 / 맥os 필요 X)

2020.04.03